Besoin d’un Générateur de Chaînes Aléatoires puissant, sécurisé et gratuit ? Découvrez comment créer des mots de passe inviolables, des clés d’API et bien plus encore avec notre outil en ligne. Apprenez les secrets de la sécurité cryptographique et renforcez votre défense numérique dès aujourd’hui.

À une époque où nos vies numériques sont tissées dans la trame même de notre réalité, la force de nos défenses numériques se résume souvent à un élément simple, mais profondément important : une chaîne de caractères aléatoire. Cela semble anodin, mais cette humble chaîne est la pierre angulaire de la sécurité moderne. C’est le mot de passe qui protège vos données financières, la clé d’API qui connecte vos applications, et l’ID de session qui sécurise vos comptes en ligne. Mais comment créer une chaîne véritablement aléatoire ? La réponse se trouve dans un Générateur de Chaînes Aléatoires de haute qualité.

Ceci n’est pas juste un autre article. C’est votre guide définitif pour comprendre, utiliser et maîtriser la puissance des chaînes aléatoires. Nous examinerons en profondeur pourquoi elles sont essentielles pour votre sécurité, explorerons leurs myriades d’utilisations au-delà des mots de passe, et vous présenterons un Générateur de Chaînes Aléatoires en ligne qui est non seulement gratuit et puissant, mais aussi construit sur les principes de la sécurité cryptographique. Que vous soyez un développeur, un professionnel de la sécurité ou simplement une personne soucieuse de la sécurité, ce guide vous fournira les connaissances et les outils nécessaires pour créer des séquences de caractères véritablement imprévisibles qui résistent aux menaces numériques.

Qu’est-ce Qu’un Générateur de Chaînes Aléatoires Exactement ?

À la base, un Générateur de Chaînes Aléatoires est un outil ou un algorithme conçu pour produire une séquence de caractères qui n’a pas de motif discernible. Voyez-le comme une machine de loterie numérique, mais au lieu de tirer des boules numérotées, il puise dans un vaste bassin de lettres (majuscules et minuscules), de chiffres et de symboles.

Le mot clé ici est aléatoire. Un humain essayant de créer un mot de passe « aléatoire » tombe souvent dans des schémas prévisibles, en utilisant des mots familiers, des dates ou des séquences comme qwe123. Un ordinateur, cependant, peut être programmé pour sélectionner des caractères avec une réelle impartialité, rendant la chaîne résultante incroyablement difficile à deviner. Un Générateur de Chaînes Aléatoires sophistiqué agit comme votre serrurier numérique personnel, forgeant des clés uniques, complexes et adaptées à vos besoins de sécurité exacts.

Mais tous les générateurs ne se valent pas. La différence entre un outil de base et un outil avancé peut être la différence entre une simple moustiquaire et une chambre forte. Ce guide vous aidera à comprendre cette distinction cruciale.

Pourquoi Vous Avez Besoin de Plus Que Simplement « Aléatoire » – Le Rôle Critique d’un Générateur de Chaînes Aléatoires Sécurisé

Internet regorge de générateurs « aléatoires », mais le terme peut être dangereusement trompeur. La véritable valeur d’un générateur réside dans sa capacité à produire des chaînes aléatoires cryptographiquement sécurisées. C’est une distinction essentielle qui sous-tend tout le domaine de la sécurité numérique.

Le Piège de la Prévisibilité : Pseudo-aléatoire contre Cryptographiquement Sécurisé

La plupart des fonctions aléatoires simples dans les langages de programmation sont « pseudo-aléatoires ». Elles utilisent une formule mathématique et une valeur de départ (appelée une « graine » ou « seed ») pour générer une séquence de nombres qui semble aléatoire. Cependant, si vous connaissez la formule et la graine, vous pouvez prédire toute la séquence. Pour des tâches comme les jeux vidéo ou les simulations, c’est parfait. Pour la sécurité, c’est une catastrophe.

Un générateur de chaînes aléatoires cryptographiquement sécurisé, en revanche, tire son caractère aléatoire de phénomènes physiques imprévisibles. Comme l’explique un article détaillé des experts en sécurité de Cloudflare, cela s’appelle l’entropie. Il peut utiliser des sources comme les mouvements de la souris, la synchronisation précise des frappes au clavier, ou même le bruit atmosphérique. Cette entropie de haute qualité garantit que le résultat est véritablement imprévisible, même pour un attaquant doté d’une immense puissance de calcul. Notre outil en ligne gratuit est construit sur ce même principe, en utilisant l’API intégrée du navigateur crypto.getRandomValues(), qui est spécialement conçue pour ce niveau de sécurité.

Libérer la Puissance : Les 7 Principales Utilisations Pratiques d’un Générateur de Chaînes Aléatoires

Bien que la création de mots de passe soit l’application la plus courante, l’utilité d’un Générateur de Chaînes Aléatoires puissant s’étend bien au-delà. Voici sept domaines critiques où ces outils sont indispensables.

1. Créer des Mots de Passe Inviolables

C’est le cas d’usage classique. Un mot de passe fort est votre première ligne de défense. En générant une longue chaîne (16+ caractères) qui inclut des lettres majuscules, minuscules, des chiffres et des symboles, vous créez un mot de passe résistant aux attaques par force brute, où les attaquants utilisent des logiciels pour deviner des millions de combinaisons par seconde.

2. Générer des Clés d’API et des Tokens d’Accès Sécurisés

Les développeurs ont constamment besoin de générer des clés pour les API (Interfaces de Programmation d’Applications) et des tokens d’authentification (comme les JWTs). Ces chaînes agissent comme un mot de passe pour les applications, leur accordant l’accès à des données ou des services spécifiques. Une clé d’API prévisible est une vulnérabilité de sécurité massive, faisant d’un Générateur de Chaînes Aléatoires sécurisé un outil essentiel dans la boîte à outils de tout développeur.

3. Chiffrement de Données et Génération de Sel (Salt)

Lors du stockage des mots de passe, la meilleure pratique consiste à les « hacher » et à y ajouter un « sel ». Un « sel » est une chaîne aléatoire unique qui est ajoutée à chaque mot de passe avant d’être haché. Cela signifie que même si deux utilisateurs ont le même mot de passe, leurs hachages stockés seront différents. Cela empêche les attaquants d’utiliser des « tables arc-en-ciel » précalculées pour déchiffrer les mots de passe. Générer un sel unique et à haute entropie pour chaque utilisateur est une mesure de sécurité essentielle.

4. Créer des Identifiants Uniques (UIDs)

Des clés primaires de base de données aux ID de session utilisateur et aux références de transaction, les systèmes ont souvent besoin de générer des identifiants uniques difficiles à deviner. Si un ID de session est séquentiel (par exemple, 1001, 1002, 1003), un attaquant pourrait facilement détourner les sessions d’autres utilisateurs en devinant simplement l’ID suivant. Un Générateur de Chaînes Aléatoires garantit que ces UIDs sont non séquentiels et imprévisibles.

5. Test et Développement de Logiciels

Les testeurs et les développeurs ont souvent besoin de remplir des bases de données avec de grandes quantités de données fictives pour tester les performances et les fonctionnalités des applications. Un outil de chaînes aléatoires peut rapidement générer des milliers de noms d’utilisateur, de mots de passe et d’autres champs de texte uniques, économisant d’innombrables heures de travail manuel.

6. Codes de Coupon et Chèques-Cadeaux Sécurisés

Pour les entreprises de commerce électronique, il est vital de générer des codes de coupon ou de carte-cadeau uniques et à usage unique. Si les codes sont prévisibles (PROMO10, PROMO20), les clients peuvent facilement deviner d’autres codes valides. Un générateur peut créer une liste de milliers de codes complexes et non séquentiels (X7gT-9kLp-3zR1) qui peuvent être distribués en toute sécurité.

7. Cryptographie et Protocoles de Sécurité

Au cœur de protocoles comme SSL/TLS, qui sécurisent votre navigation sur le web, se trouvent des nombres aléatoires utilisés pour générer des clés de session. La sécurité de l’ensemble de la connexion chiffrée dépend de la qualité de ce caractère aléatoire initial. Cela souligne l’importance fondamentale de cette technologie sur l’ensemble d’Internet.

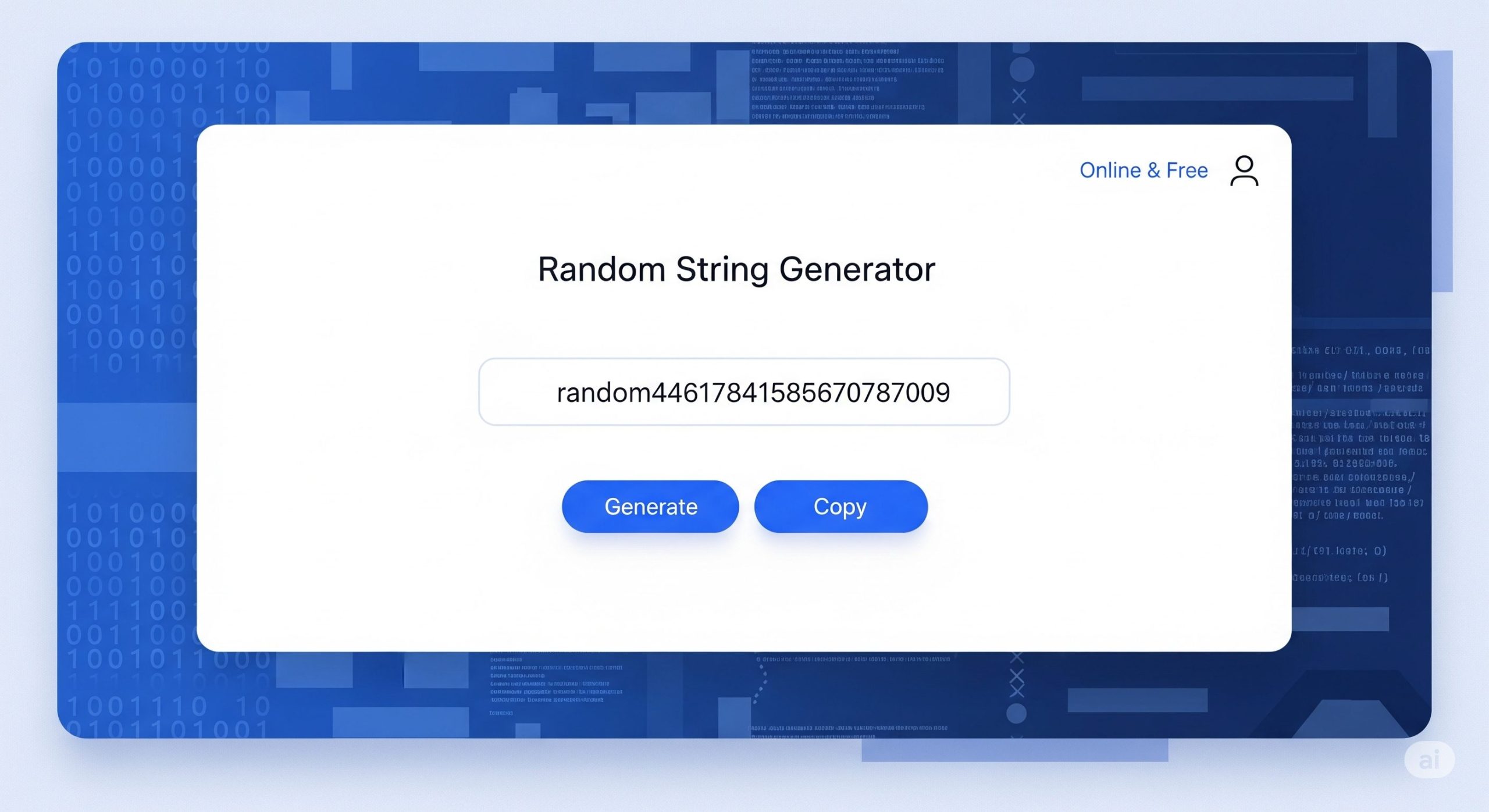

Présentation de Votre Ultime Générateur de Chaînes Aléatoires en Ligne

Comprendre le pourquoi est important, mais avoir le bon outil est primordial. Nous avons développé un Générateur de Chaînes Aléatoires en ligne et gratuit qui englobe tous les principes de la sécurité moderne et de la conception centrée sur l’utilisateur. C’est plus qu’un simple générateur ; c’est une solution complète pour tous vos besoins en données aléatoires.

Notre outil est conçu pour être à la fois puissant et facile à utiliser, offrant une expérience fluide sans compromettre la sécurité. Il fonctionne entièrement dans votre navigateur, ce qui signifie que les chaînes que vous générez ne sont jamais envoyées à nos serveurs, garantissant une confidentialité totale.

Comment Utiliser Notre Générateur de Chaînes Aléatoires Gratuit : Un Guide Étape par Étape

Nous avons conçu l’interface pour qu’elle soit intuitive et efficace. Voici comment obtenir la chaîne aléatoire parfaite en quelques secondes :

- Définir la Longueur de la Chaîne : Utilisez le curseur Longueur de la Chaîne ou la case numérique correspondante pour définir la longueur de votre chaîne. Pour des mots de passe forts, nous recommandons un minimum de 16 caractères.

- Définir les Jeux de Caractères : Par défaut, tous les types de caractères sont inclus pour une robustesse maximale. Vous pouvez facilement personnaliser cela en cochant ou décochant les cases pour les Majuscules (A-Z), Minuscules (a-z), Chiffres (0-9), et Symboles (!@#$%).

- Choisir la Quantité : Si vous avez besoin de plusieurs chaînes, modifiez simplement la valeur dans le champ Nombre de Chaînes. L’outil générera chacune sur une nouvelle ligne dans la zone de résultat.

- Activer les Options Avancées : Pour plus de sécurité et de lisibilité, activez l’option Exclure les Caractères Similaires. Cela supprimera les caractères potentiellement déroutants comme

I,l,1,O, et0. - Générer et Vérifier : Cliquez sur le grand bouton « Générer Chaîne(s) ». Vos chaînes aléatoires et sécurisées apparaîtront instantanément dans la zone de résultat. L’Indicateur de Robustesse intégré vous donnera une indication visuelle de la force de votre chaîne générée, passant du rouge (faible) au vert (très fort).

- Copier en Un Clic : Survolez la zone de résultat et cliquez sur le bouton « Copier ». Le texte complet est maintenant dans votre presse-papiers, prêt à être collé où vous en avez besoin.

Au-delà des Bases : Les Fonctionnalités Avancées Qui Distinguent Notre Outil

N’importe quel outil peut générer une chaîne aléatoire. Un excellent outil donne à l’utilisateur le contrôle et la perspicacité. Voici ce qui distingue notre Générateur de Chaînes Aléatoires :

- Analyse de la Robustesse en Temps Réel : L’indicateur de robustesse dynamique не se contente pas de vérifier la longueur. Il analyse l’entropie de votre chaîne en fonction des jeux de caractères utilisés, vous donnant un retour instantané sur son niveau de sécurité.

- Génération en Masse : Besoin de 50 clés d’API pour un nouveau projet ? Pas de problème. Générez jusqu’à 50 chaînes uniques à la fois, vous évitant des clics répétitifs.

- Contrôle de la Lisibilité : La fonction « Exclure les Caractères Similaires » est un détail apparemment mineur qui a un impact énorme sur la facilité d’utilisation, prévenant les confusions frustrantes lorsqu’une chaîne doit être transcrite manuellement.

- Conception Axée sur la Confidentialité : Comme mentionné, tout est traité sur votre appareil (côté client). Vos paramètres et les chaînes que vous générez ne quittent jamais votre ordinateur.

Les Dangers Cachés de l’Utilisation d’un Générateur Faible ou Compromis

Utiliser un outil de qualité inférieure est souvent pire que de n’en utiliser aucun, car il procure un faux sentiment de sécurité. Les risques sont réels et importants. Selon le Projet de Sécurité des Applications Web Ouvertes (OWASP), un caractère aléatoire non sécurisé est une vulnérabilité reconnue qui peut entraîner de graves violations de sécurité.

Les générateurs faibles qui utilisent des algorithmes pseudo-aléatoires peuvent produire des motifs prévisibles. Les attaquants qui comprennent ces motifs peuvent réduire considérablement le temps nécessaire pour forcer un mot de passe ou deviner une clé d’API. Ils ne devinent plus parmi des billions de possibilités ; ils exploitent un système défaillant. C’est pourquoi choisir un Générateur de Chaînes Aléatoires qui utilise explicitement une source de hasard cryptographiquement sécurisée n’est pas négociable pour toute application sensible.

Conclusion : Votre Premier Pas Vers une Sécurité Numérique Plus Forte

Dans le paysage complexe de la cybersécurité, nous nous concentrons souvent sur des pare-feu sophistiqués et des logiciels anti-malware. Pourtant, la force de toute notre forteresse numérique peut être compromise par un seul maillon faible—un mot de passe prévisible, un token devinable, une clé mal générée.

Maîtriser l’art de l’aléatoire est une étape fondamentale vers une sécurité robuste. En comprenant la différence entre l’aléatoire simple et sécurisé et en utilisant un outil de haute qualité, vous vous donnez les moyens de combler des failles de sécurité critiques.

Nous vous invitons à mettre notre Générateur de Chaînes Aléatoires en ligne et gratuit dans vos favoris et à l’utiliser. C’est plus qu’un simple utilitaire ; c’est un engagement envers votre sécurité numérique. Générez votre prochain mot de passe, votre prochaine clé d’API ou votre prochain identifiant unique avec la certitude qu’il a été forgé avec les plus hauts standards de sécurité à l’esprit. Commencez à construire un avenir numérique plus sûr dès aujourd’hui.

Foire Aux Questions (FAQ)

Ce Générateur de Chaînes Aléatoires est-il vraiment gratuit ?

Absolument. Notre outil en ligne est 100 % gratuit, sans frais cachés, sans abonnement ni limite d’utilisation. Nous pensons que les outils de sécurité fondamentaux devraient être accessibles à tous.

Les chaînes que je génère sont-elles stockées sur vos serveurs ?

Non, et c’est une caractéristique de confidentialité essentielle. L’ensemble du processus de génération se déroule localement dans votre navigateur web (côté client). Nous ne voyons, n’enregistrons ni ne stockons jamais les chaînes que vous créez, garantissant que vos données restent entièrement confidentielles.

Qu’est-ce qui rend une chaîne aléatoire « cryptographiquement sécurisée » ?

Une chaîne cryptographiquement sécurisée est générée à l’aide d’une source à haute entropie, ou de véritable hasard, ce qui la rend imprévisible. Notre outil utilise la fonction crypto.getRandomValues() du navigateur, qui est spécialement conçue pour les applications sensibles à la sécurité comme la génération de clés, la distinguant des générateurs plus simples et prévisibles (pseudo-aléatoires).

Quelle est la longueur idéale pour un mot de passe sécurisé ?

Les normes de sécurité évoluent, mais à ce jour, une longueur minimale de 16 caractères est fortement recommandée pour tout compte important. Pour les systèmes critiques, 20 à 25 caractères incluant un mélange de tous les types de caractères (majuscules, minuscules, chiffres et symboles) offrent une protection exceptionnelle contre les attaques par force brute.

Puis-je utiliser cet outil pour générer plusieurs chaînes uniques à la fois ?

Oui. Notre outil comprend une fonctionnalité « Nombre de Chaînes ». Vous pouvez entrer n’importe quel nombre jusqu’à 50, et il générera une liste de chaînes aléatoires uniques, chacune sur une nouvelle ligne, ce qui est parfait lorsque vous avez besoin de créer plusieurs comptes, clés d’API ou codes de coupon.